El arranque seguro es un estándar de seguridad que forma parte de UEFI diseñado para restringir lo que se carga durante el tiempo de arranque del dispositivo.

Microsoft introdujo la función en Windows 8 en 2011, y todas las versiones de cliente o servidor de Windows la admitieron desde entonces.

Microsoft declaró en ese entonces que dependía del fabricante del dispositivo enviarlo con controles para desactivar el Arranque seguro.

Sin esos controles, no es posible utilizar sistemas operativos de carga que no estén explícitamente permitidos. En el peor de los casos, significaría que solo se puede ejecutar una versión particular de Windows en un dispositivo.

Este es, por ejemplo, el caso de los dispositivos Windows RT o Windows Phone. Sin embargo, el arranque seguro se puede desactivar en PC y portátiles, al menos por el momento.

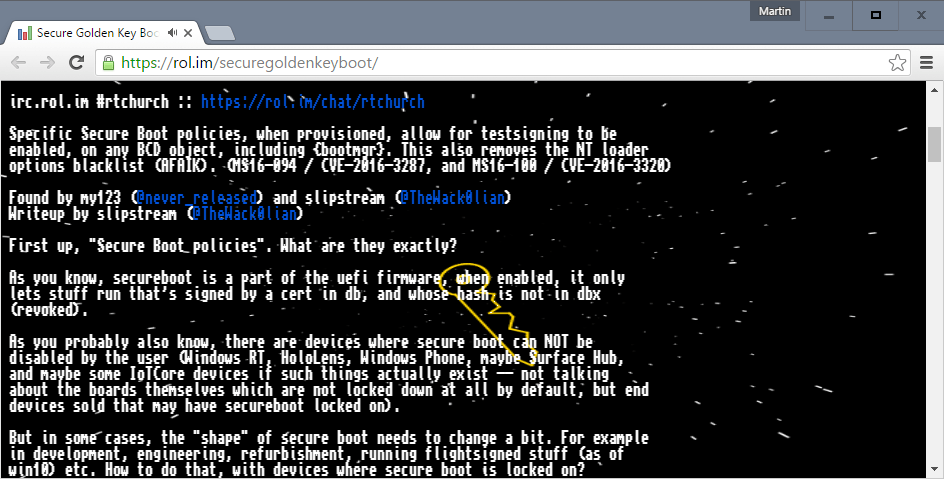

Los investigadores descubrieron una forma de manipular el Arranque seguro en los dispositivos Windows, volviéndolo efectivamente inútil.

El arranque seguro utiliza políticas que el Administrador de arranque de Windows lee durante el arranque. Sin embargo, no todas las políticas se cargan. Las políticas generalmente están vinculadas a DeviceID y el administrador de arranque solo ejecutará políticas con una DeviceID coincidente.

Microsoft introdujo políticas complementarias que no están vinculadas a DeviceID, lo que a su vez permite a cualquiera habilitar la firma de prueba. Con la firma de prueba habilitada, es posible cargar cualquier cosa durante el arranque.

La política «complementaria» NO contiene un DeviceID. Y, debido a que estaban destinados a fusionarse en una política base, tampoco contienen ninguna regla BCD, lo que significa que si están cargadas, puede habilitar la firma de prueba. No solo para Windows (para cargar un controlador sin firmar, es decir, rootkit), sino también para el elemento {bootmgr}, que permite que bootmgr ejecute lo que es efectivamente un .efi sin firmar (es decir, bootkit). (En la práctica, el archivo .efi debe estar firmado, pero puede ser autofirmado) ¡¡Puedes ver cómo esto es muy malo !! Una puerta trasera, que MS instaló para asegurar el arranque porque decidieron no permitir que el usuario lo apagara en ciertos dispositivos, permite que el arranque seguro esté desactivado en todas partes.

El efecto aquí es que desbloquea el arranque seguro en dispositivos donde la función está bloqueada. El método que los investigadores descubrieron funciona en dispositivos Windows con Arranque seguro habilitado, pero solo si el parche de seguridad MS16-094 de Microsoft no está instalado; además, se requieren derechos administrativos.

Microsoft intentó solucionar el problema con MS16-094 en julio y con los boletines de seguridad MS16-100 de este mes. El primer parche introdujo listas negras, el segundo una actualización que revocó algunos administradores de arranque. Sin embargo, los parches no resuelven el problema por completo, según los investigadores.

Encontrará información adicional sobre el problema en este sitio. Tenga en cuenta que reproduce una introducción con música de fondo. Le sugiero que use Ctrl-A, Ctrl-C para copiar todo el contenido y pegarlo en un documento de texto, ya que la música y la animación de fondo distraen bastante.